OpenVPNでは証明書を使った認証を行うため、認証局(Certificate Authority)を設置する必要があります。

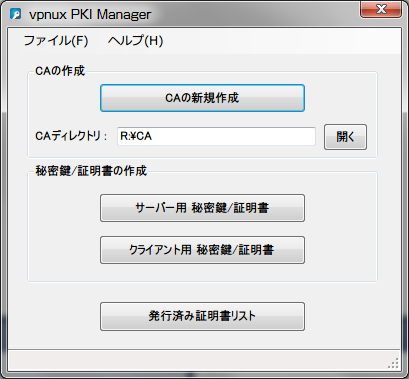

認証局を設置し、証明書を管理するためのコマンドラインツールとしてEasyRSAがありますが、もっと簡単に証明書を扱えるWindows用のGUI「vpnux PKI Manager」をご提供しています。

ダウンロードはこちらからどうぞ!

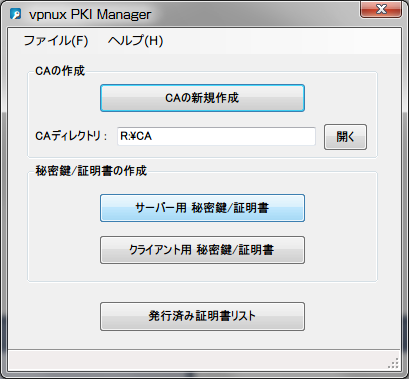

ダウンロードしたファイルを展開し、vpnuxPKI.exeを実行してください。

vpnux PKIでできること

- 認証局の設置(CA秘密鍵/CA証明書の作成、DHパラメータファイルの生成)

- サーバー用秘密鍵の作成/証明書の作成/署名処理、失効処理

- クライアント用秘密鍵の作成/証明書の作成/署名処理、失効処理

- 発行済み証明書の一覧表示

基本的な流れ

- 認証局の設置

- サーバー用秘密鍵/証明書の作成(サーバーごとに作成)

- クライアント用秘密鍵/証明書の作成(クライアント証明書を使った認証を行う場合、クライアントごとに作成)

- 発行済み証明書の失効(必要な場合のみ)

認証局の設置

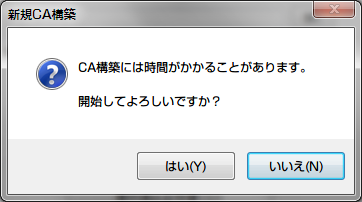

選択されたディレクトリに、認証局を設置するために必要なファイルを生成します。これは認証局を最初に設置するときのみ実行します。

「CAの新規作成」ボタン、またはメニューから[ファイル]-[新規]をクリックします。

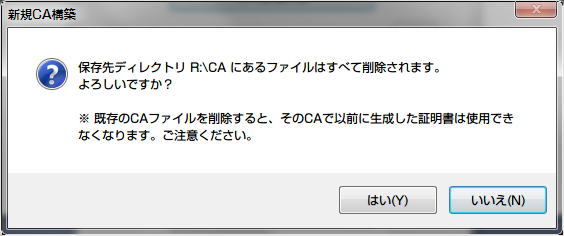

確認画面で「はい」をクリックします。

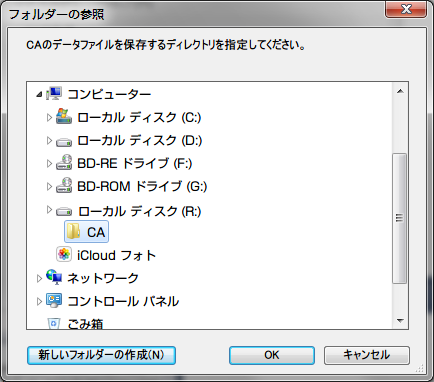

認証局のデータファイルを保存するディレクトリを指定します。

確認画面で「はい」をクリックします。

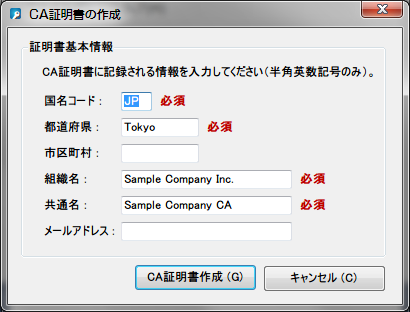

認証局に関する情報を入力します。英数字で自由に入力できますが、デフォルトのままでも進めます。「CA証明書作成」をクリックします。

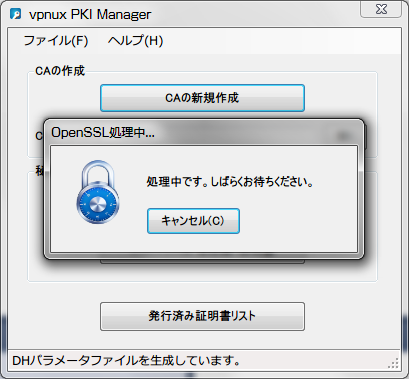

認証局の設置に必要なファイルを生成します。DHパラメータファイルの生成には時間が掛かることがあります。完了するまでしばらくお待ちください。

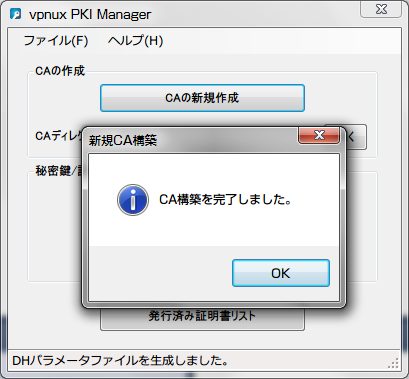

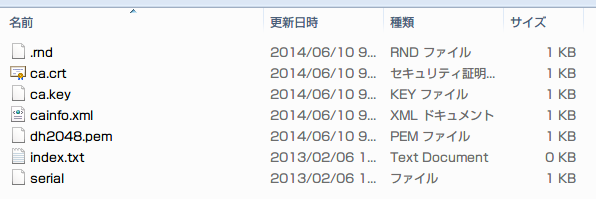

このメッセージが表示されたら認証局に必要なファイルの生成が完了しました。以下のようなファイルが生成されます。

これらのファイルのうち、ca.crtはすべてのOpenVPNサーバーとOpenVPNクライアントに、dh2048.pemはすべてのOpenVPNサーバーにコピーし、参照するように設定してください。

サーバー用秘密鍵/証明書の作成

「サーバー用 秘密鍵/証明書」ボタンをクリックします。

サーバー証明書の共通名を指定します。共通名は他の証明書と重複しないようにしてください。

「証明書作成」ボタンをクリックすると証明書が作成されます。

作成された (1) サーバー秘密鍵(<共通名>.key)、(2) サーバー証明書(<共通名>.crt)をOpenVPNサーバーにコピーし、参照するように設定してください。

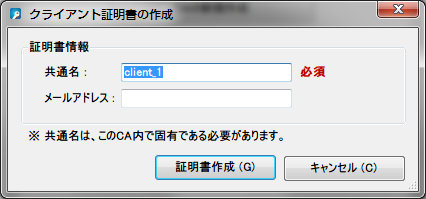

クライアント用秘密鍵/証明書の作成

「クライアント用 秘密鍵/証明書」ボタンをクリックします。

クライアント証明書の共通名を指定します。共通名は他の証明書と重複しないようにしてください。

「証明書作成」ボタンをクリックすると証明書が作成されます。

作成された (1) クライアント秘密鍵(<共通名>.key)、(2) クライアント証明書(<共通名>.crt)をOpenVPNサーバーにコピーし、参照するように設定してください。

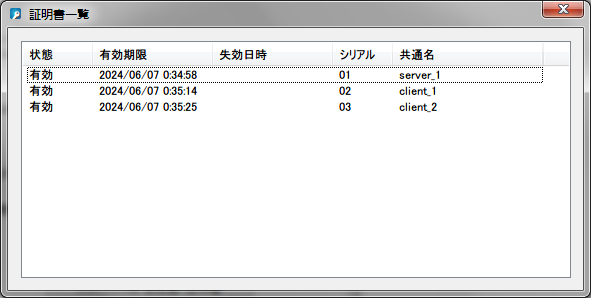

発行済み証明書の確認/失効

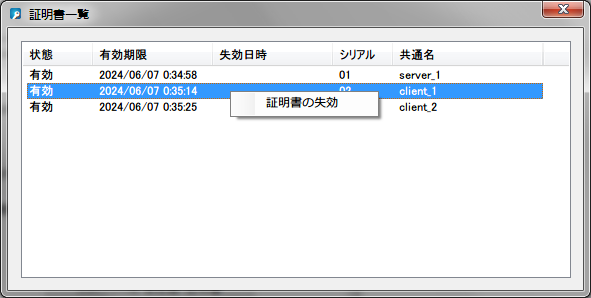

「発行済み証明書リスト」ボタンをクリックすると、この認証局で発行した証明書の一覧が表示されます。

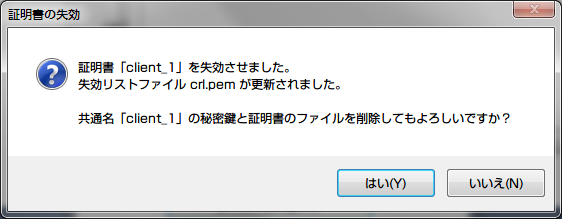

証明書を失効させたいときは、その証明書を選択して右クリックし、コンテキストメニューから「証明書の失効」をクリックします。

確認画面が表示されますので、失効させてよい場合は「はい」をクリックします。

証明書の失効処理が完了すると、証明書失効リストファイル(crl.pem)が更新されます。このファイルをOpenVPNサーバーにコピーし、crl-verifyオプションで参照してください。

また、認証局に保存されている秘密鍵と証明書のファイルを削除するかどうかを選択します。混乱を避けるため、失効させた証明書に関連したファイルは削除しておくことをお勧めします(失効させた証明書と同じ共通名の証明書を再発行したい場合は必ず削除してください)。